Sicurezza o prestazioni? Zenbleed ti costringe a scegliere | ENBLE

Zenbleed Security or performance? You're forced to choose | ENBLE

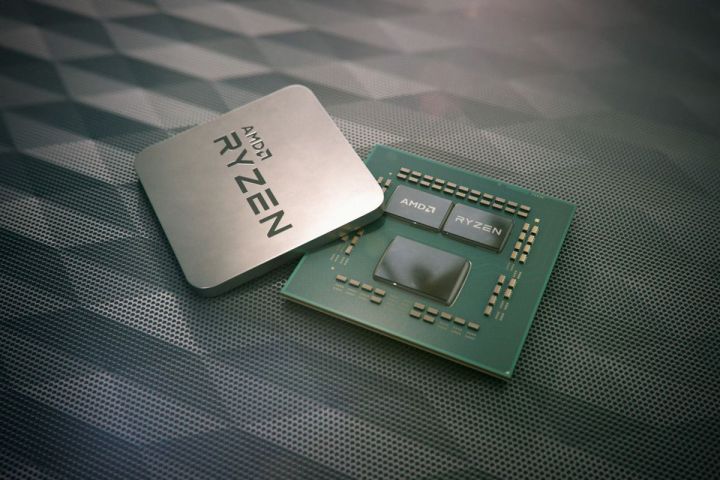

Recentemente, un ricercatore di sicurezza informatica ha scoperto una pericolosa vulnerabilità all’interno dei processori Zen 2 di AMD. Chiamata “Zenbleed”, la vulnerabilità consente agli attaccanti di accedere al tuo computer e rubare tutte le informazioni più sensibili, inclusi password e chiavi di crittografia. Sebbene ciò non influisca sui migliori processori AMD, si tratta comunque di una pericolosa vulnerabilità con un’ampia portata, in quanto è presente in tutti i processori Zen 2, inclusi i chip per consumatori e i processori EPYC per data center. AMD sta lavorando a una soluzione, ma potrebbe avere un prezzo.

Il bug è stato scoperto per la prima volta da Tavis Ormandy, un ricercatore che lavora presso la sicurezza delle informazioni di Google, che lo ha reso pubblico alla fine di luglio. Da allora, il ricercatore ha anche rilasciato un codice di prova concettuale che mostra come funziona. Questo, sebbene utile, potrebbe aiutare gli attaccanti a sfruttare questa vulnerabilità fino a quando AMD non troverà una soluzione.

Anche se la prima patch è già disponibile, la maggior parte dei consumatori dovrà aspettare fino a novembre e dicembre, e al momento non ci sono buone soluzioni. Tom’s Hardware ha testato l’unica opzione attualmente disponibile per i processori di livello consumer, che è una patch software che dura solo fino al riavvio del PC.

Tom’s Hardware ha provato la soluzione software per vedere quanto possa essere influenzata la performance da una possibile correzione, e le notizie non sono eccellenti, ma potrebbero anche essere peggiori. I giocatori rimangono praticamente indenni, quindi puoi stare tranquillo se usi la tua CPU all’interno di un PC da gioco. Tuttavia, le applicazioni di produttività subiscono un calo durante molti carichi di lavoro, con una riduzione delle prestazioni che va dal 1% al 16% a seconda del software.

Zenbleed sfrutta una falla nei chip Zen 2 per estrarre dati a una velocità di 30 kb per core, quindi più potente è il processore, più veloce è l’estrazione. Questo attacco colpisce ogni tipo di software in esecuzione sul processore, inclusi macchine virtuali e sandbox. Il fatto che possa rubare dati dalle macchine virtuali è particolarmente preoccupante, dato che colpisce i processori AMD EPYC che operano nei data center.

- Chrome sta subendo un completo rinnovamento per il suo compleanno |...

- Impara una nuova lingua con l’abbonamento Babbel scontato del...

- No, Apple non lancerà un MacBook da $99 per questa semplice ragione...

AMD ha considerato Zenbleed di gravità media, descrivendo la falla come segue: “In determinate circostanze microarchitetturali, un registro nei processori “Zen 2″ potrebbe non essere scritto correttamente a 0. Ciò potrebbe causare l’archiviazione di dati di un altro processo e/o thread nel registro YMM, consentendo a un attaccante di potenzialmente accedere a informazioni sensibili.”

Vale la pena notare che AMD non è l’unica a combattere questo tipo di vulnerabilità sui suoi chip più vecchi. Ad esempio, Intel ha recentemente affrontato il bug Downfall e le riduzioni delle prestazioni delle possibili correzioni sono gravi, arrivando fino al 36%.

Indipendentemente dalle questioni tecniche, qualsiasi falla che consente agli hacker di rubare praticamente qualsiasi informazione memorizzata all’interno di un PC suona abbastanza pericolosa, specialmente se può farlo senza essere rilevata, come nel caso di Zenbleed. Purtroppo, i possessori di Zen 2 dovranno scegliere tra lasciarsi esporre agli effetti di Zenbleed e sacrificare parte delle prestazioni per rimanere al sicuro, a meno che AMD non riesca a risolvere questi problemi in tempo.