LogoFAIL Scoprendo vulnerabilità di sicurezza nel processo di avvio UEFI

Questi attacchi dannosi di firmware stanno prendendo il controllo dei computer. Scopri quali dispositivi sono a rischio e come proteggerli.

Proteggi i tuoi computer dagli attacchi LogoFAIL con questi consigli

Il team di ricerca di Binarly, un’azienda di sicurezza della catena di approvvigionamento del firmware, ha recentemente scoperto una costellazione di vulnerabilità di sicurezza nascoste nelle Interfacce Firmware Estensibili Unificate (UEFI), utilizzate per avviare quasi tutti i dispositivi informatici moderni. Queste vulnerabilità, collettivamente note come LogoFAIL, rappresentano una minaccia diffusa per i computer sia per i consumatori che per le aziende, indipendentemente dal sistema operativo o dall’architettura hardware utilizzata.

Le Vulnerabilità in UEFI

LogoFAIL sfrutta i loghi visualizzati su uno schermo del dispositivo durante il processo di avvio iniziale mentre UEFI è ancora in esecuzione. Questo attacco avviene nelle fasi più precoci del processo di avvio, bypassando efficacemente le difese UEFI come Microsoft Secure Boot e Intel Secure Boot, progettate per impedire infezioni da bootkit. In altre parole, LogoFAIL si infiltra in queste meccaniche di sicurezza come un ninja nella notte.

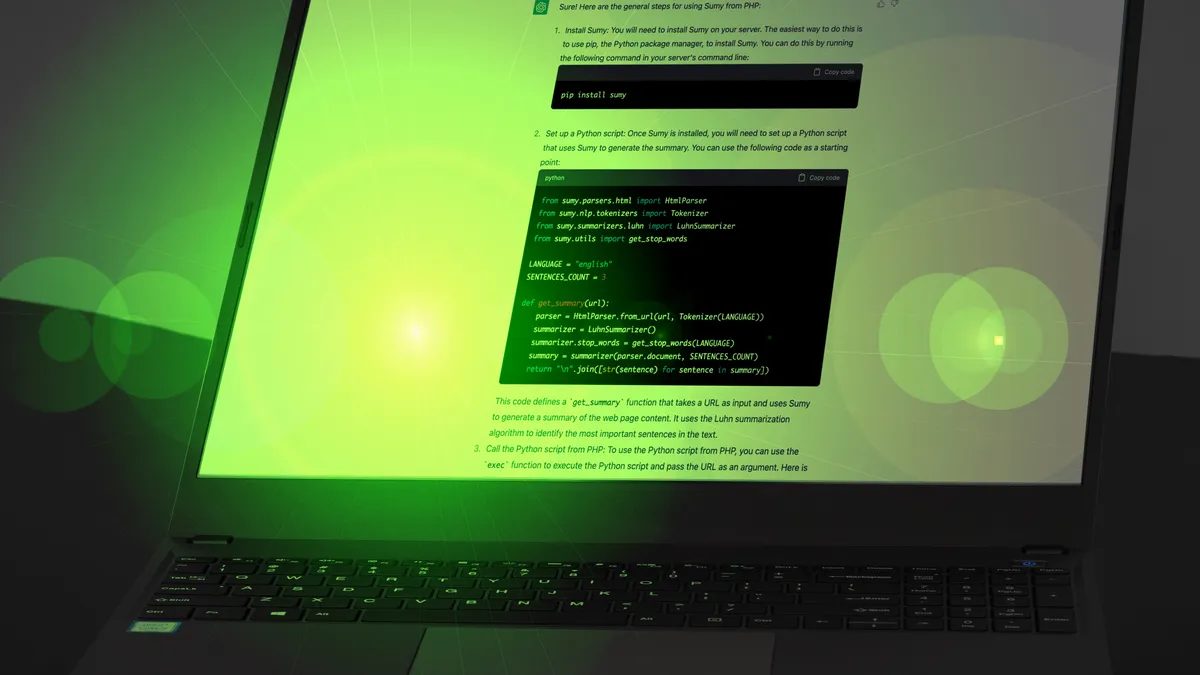

L’attacco è reso possibile sfruttando i parser di immagini UEFI. Questi parser, che rendono i loghi delle immagini di avvio, sono incorporati in UEFI dai principali fornitori indipendenti del BIOS (IBVs) come AMI, Insyde e Phoenix. Tuttavia, questi parser di immagini non sono stati adeguatamente mantenuti e sono infestati da vulnerabilità critiche. Il team di Binarly ha scoperto un totale di 29 problemi di sicurezza, di cui 15 possono essere sfruttati per l’esecuzione di codice arbitrario. È come lasciare la porta d’ingresso di casa spalancata e invitare i birichini a seminare il caos.

Esecuzione di Codice Dannoso nella Fase Driver Execution Environment (DXE)

L’attacco LogoFAIL prevede la sostituzione delle immagini di loghi legittime con altre malevole che sono state create appositamente per sfruttare le vulnerabilità nei parser di immagini UEFI. Ciò consente agli attaccanti di eseguire codice dannoso nella fase Driver Execution Environment (DXE), che è una parte altamente sensibile del processo di avvio, avvenendo prima ancora che il sistema operativo inizi a funzionare. Una volta che gli attaccanti ottengono l’esecuzione di codice arbitrario durante la fase DXE, hanno il pieno controllo sulla memoria e sul disco del dispositivo di destinazione, incluso il sistema operativo. È come dare a un ladro accesso completo alla tua casa, permettendo loro di entrare indisturbati e fare ciò che vogliono.

L’Impatto di LogoFAIL in Ampio Raggio

L’impatto di LogoFAIL è esteso, coinvolgendo praticamente l’intero ecosistema delle CPU x64 e ARM. Questo include i fornitori UEFI, i produttori di dispositivi come Lenovo e HP e i produttori di CPU come Intel, AMD e i progettisti di CPU ARM. È come una pandemia virtuale che si diffonde nelle vene del mondo informatico, infettando tutto ciò che incontra.

- OpenAI libera DALL-E 3 l’ultimissimo generatore di immagini AI

- Scatenate la vostra creatività con DALL-E 2 di OpenAI

- Migliora la velocità di Internet e la privacy con modifiche al serv...

Allora, cosa possono fare gli utenti di computer preoccupati riguardo a LogoFAIL?

D: Il mio dispositivo è vulnerabile a LogoFAIL?

<p: Se il tuo dispositivo utilizza un firmware di avvio UEFI, potrebbe essere potenzialmente vulnerabile a LogoFAIL. Questo include sia computer consumer che aziendali, indipendentemente dal sistema operativo o dall'architettura hardware utilizzata.

D: Come posso proteggere il mio dispositivo da LogoFAIL?

<p: Sebbene una protezione completa potrebbe non essere possibile fino al rilascio degli aggiornamenti del firmware, ci sono passi che puoi intraprendere per mitigare i rischi. In primo luogo, assicurati che persone non autorizzate possano accedere al tuo dispositivo. Questo significa aggiornare il tuo sistema operativo e i programmi contro tutti gli attacchi conosciuti e mantenere aggiornato il tuo software antivirus. Anche se i programmi antivirus potrebbero non fermare direttamente LogoFAIL, possono impedire l'eventuale caricamento di altri malware nel tuo sistema che potrebbero fungere da vettore per LogoFAIL. Inoltre, adottare buone pratiche di sicurezza e limitare l'accesso alla Partition System EFI (ESP), dove viene memorizzata l'immagine del logo, può contribuire a impedire agli attaccanti di ottenere un punto d'appoggio nel tuo sistema.

D: Quando possiamo aspettarci gli aggiornamenti del firmware per mitigare le vulnerabilità di LogoFAIL?

<p:A: Si prevede che gli aggiornamenti del firmware da parte dei principali IBV e produttori di dispositivi verranno rilasciati verso la fine del quarto trimestre 2023 o l'inizio del primo trimestre 2024. Tuttavia, la tempistica esatta potrebbe variare tra i fornitori. Mantieniti aggiornato con gli annunci e gli avvisi delle parti interessate per sapere quando le correzioni diventano disponibili per i tuoi dispositivi.

Il Lato Positivo: Alcuni Dispositivi Sono Immuni a LogoFAIL

Anche se LogoFAIL rappresenta una minaccia significativa, non tutti i dispositivi sono vulnerabili a questo attacco. Mac, smartphone e altri dispositivi che non utilizzano UEFI come firmware di avvio sono al sicuro da LogoFAIL. Anche i Mac Intel Apple, che in passato utilizzavano UEFI, sono immuni all’attacco grazie all’inserimento rigido da parte di Apple dei file delle immagini del logo all’interno dell’UEFI, rendendo impossibile sostituirli con duplicati maligni. È come avere uno scudo impenetrabile che ti protegge dalle forze del male.

La maggior parte dei computer Dell è anche al sicuro da LogoFAIL grazie alle misure di sicurezza aggiuntive implementate dall’azienda. Dell utilizza Intel Boot Guard per impedire manomissioni sulle immagini di avvio e in generale non fornisce un’opzione per gli utenti di cambiare le immagini del logo. È come avere una guardia che sorveglia l’ingresso del tuo locale notturno preferito: nessun logo non autorizzato è ammesso!

Il Futuro della Sicurezza UEFI

L’attacco LogoFAIL mette in evidenza le vulnerabilità che possono esistere nelle catene di fornitura del firmware e le eventuali lacune nelle misure di sicurezza progettate per proteggerle. Rappresenta un appello per i fornitori di UEFI, i produttori di dispositivi e i produttori di CPU affinché diano prioritá alla sicurezza del firmware e assicurino la diligente manutenzione dei propri componenti di firmware.

Sebbene la scoperta di LogoFAIL possa causare un po’ di preoccupazione agli utenti dei computer, rappresenta anche un’opportunità per il settore di rafforzare le proprie difese e sviluppare migliori pratiche di sicurezza del firmware. Imparando da queste vulnerabilità, possiamo proteggere meglio il futuro e metterci al riparo da possibili minacce simili che potrebbero emergere. È come installare un sistema di sicurezza aggiornato in una fortezza per respingere qualsiasi potenziale intrusione.

Nel frattempo, ricordati di mantenerti informato sulle avvisi di sicurezza e gli aggiornamenti delle parti interessate. Implementa le migliori pratiche di sicurezza, aggiorna regolarmente il tuo software e fai attenzione quando esegui programmi o accedi a file sconosciuti. Adottando queste precauzioni, possiamo mantenere i nostri dispositivi e i nostri dati al sicuro dagli astuti attacchi di LogoFAIL e da qualsiasi altra minaccia che possa presentarsi.

Ora diffondi la voce, proteggi i computer dei tuoi amici e creiamo insieme un mondo Free da Logo-Fail! 💪🔒💻

Riferimenti: – I migliori servizi VPN (e come scegliere quello giusto per te) – Microsoft Secure Boot: Proteggere il processo di avvio di Windows – Intel Secure Boot: Un processo di avvio sicuro per i sistemi Intel – I migliori servizi VPN per iPhone e iPad (sì, ne hai bisogno) – Protezione contro le infezioni da bootkit – Le migliori VPN per lo streaming dei tuoi spettacoli e sport preferiti – Le migliori chiavi di sicurezza del 2023 – Il futuro HomePod che dovrebbe avere un display LCD curvo – Recensione Lenovo Legion Go: Un’alternativa XL al Steam Deck – Partizione del sistema EFI (ESP): Comprendere la partizione nascosta